Сигнатурные детекты

|

cure-file <Путь>

|

Вылечить файл, в котором обнаружена сигнатура угрозы.

Действия (удаление, лечение содержимого с заменой, дополнительные действия в системе) определяются сигнатурой, обнаруженной в файле. При лечении удалением учитывается расположение файла, активность в системе и др. При необходимости производятся дополнительные действия: отложенное удаление, очистка элементов автозагрузки, блокировка пути до перезагрузки и др.

Если файл окажется чист при вызове команды, ничего не произойдет.

Пример:

cure-file "C:\Windows\System32\malware.exe"

|

|

Файловая система

|

fs-move <Источник> <Назначение>

|

Переместить или переименовать файл или каталог.

Если Назначение — существующий каталог, то Источник перемещается в Назначение. Иначе Источник переименовывается в Назначение.

Пример:

fs-move "c:\con" "c:\lpt1"

|

|

fs-remove <Путь>

|

Удалить файл или каталог по указанному пути.

В конце отчета будут указаны не удаленные ссылки на объект и связи между этим объектом и прочими, которые останутся в системе.

Пример:

|

fs-reset-acl [-r] <Путь>

|

Установить родительский ACL для файла или каталога.

Если указана опция -r, ACL назначается рекурсивно для каждого файла и подкаталога.

Если в процессе рекурсивного обхода не удалось назначить родительский ACL для определенного каталога, для этого каталога прекращается обход в глубину во избежание установки некорректного ACL на дочерние элементы.

Пример:

fs-reset-acl -r "c:\test1\test2"

|

|

fs-clear-ads <Путь>

|

Удалить все ADS файла или каталога.

Пример:

fs-clear-ads "C:\windows\explorer.exe"

|

|

Реестр

|

reg-remove <SID> <Путь к ключу> [<Значение>]

|

Удалить значение или ключ. <SID> — профиль реестра.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

В конце отчета будут указаны не удаленные ссылки на объект и связи между этим объектом и прочими, которые останутся в системе.

Примеры:

reg-remove HKLM "SOFTWARE\Test"

reg-remove HKLM "SOFTWARE\Test" Value

|

|

reg-set-value [-f] <SID> <Путь к ключу> <Имя значения> <Тип> <Данные значения>

|

Задать значение для заданного ключа. <SID> — профиль реестра.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

Если указана опция -f, создаются родительские ключи (если они отсутствовали), а ключ перезаписывается с новым типом.

•Значения типов REG_SZ, REG_EXPAND_SZ задаются в строковом формате.

•Значения типов REG_BINARY, REG_MULTI_SZ задаются в бинарном формате.

•Значения типов REG_DWORD, REG_QWORD задаются в числовом формате.

Примеры:

reg-set-value -f HKLM "SOFTWARE\Test" TestSZ REG_SZ "Test"

reg-set-value -f HKLM "SOFTWARE\Test" TestBINARY REG_BINARY "5300530044005000530052005600"

reg-set-value -f HKLM "SOFTWARE\Test" TestDWORD REG_DWORD 0x1

|

|

reg-reset-acl [-r] <Путь к ключу>

|

Установить родительский ACL на ключ.

Если указана опция -r, ACL сбрасывается рекурсивно для каждого подраздела.

Если в процессе рекурсивного обхода не удалось назначить родительский ACL для определенного ключа, для этого ключа прекращается обход в глубину, чтобы избежать установки некорректного ACL на дочерние элементы.

Пример:

reg-reset-acl -r HKLM "SOFTWARE\Test"

|

|

Процессы

|

proc-dump [-f] --pid <PID> / --imagename <Имя> / --imagepath <Путь> / --cmdline <Командная строка>

|

Формировать сокращенный или полный (-f) дамп памяти для процесса, соответствующего заданным критериям; дамп создается во временном каталоге и записывается в артефакты на этапе сбора отчета.

Примеры:

proc-dump --pid 4123

proc-dump -f --imagepath "C:\tools\procexp.exe"

proc-dump -f --cmdline "C:\test\procexp64.exe"

|

|

proc-execute [-w] <Путь> [<Аргументы>]

|

Запустить процесс по указанному пути с указанными аргументами. В пути могут использоваться системные переменные. Если задан флаг -w, то команда будет ждать, пока процесс не завершится.

Пример:

proc-execute "c:\Windows\System32\win32calc.exe"

|

Примеры с системной переменной:

proc-execute "%TEMP%\sample.exe"

proc-execute "\\/?\%windir%\notepad.exe"

|

|

proc-kill --pid <PID> / --imagename <Имя> / --imagepath <Путь> / --cmdline <Командная строка>

|

Завершить указанные процессы.

Пример:

proc-kill --imagename win32calc.exe

|

|

proc-suspend --pid <PID> / --imagename <Имя> / --imagepath <Путь> / --cmdline <Командная строка>

|

Заморозить указанные процессы.

Пример:

proc-suspend --imagename win32calc.exe

|

|

Службы

|

svc-start <Имя>

|

Запустить службу с указанным именем.

Пример:

|

svc-stop <Имя>

|

Остановить службу с указанным именем.

Пример:

|

svc-delete <Имя>

|

Удалить службу с указанным именем.

В конец отчета добавляется информация о не удаленных файлах, связанных со службой.

Пример:

|

svc-control <Имя> <Управляющий код>

|

Отправить управляющий код службе с указанным именем.

Пример:

svc-control TestService 3

|

|

Запланированные задачи

|

task-run <Путь>

|

Запустить задание с указанным именем.

Пример:

task-run "\Microsoft\Windows\TestTask"

|

|

task-delete <Путь>

|

Удалить задание с указанным именем.

В конец отчета добавляется информация о необработанных связях, указывающих на файлы, на которые ссылается объект.

Пример:

task-delete "\Microsoft\Windows\TestTask"

|

|

Многоуровневые поставщики услуг

|

lsp-delete <GUID>

|

Удалить зарегистрированные провайдеры с указанным в реестре GUID.

Пример:

lsp-delete {f9eab0c0-26d4-11d0-bbbf-00aa006c34e4}

|

|

Поставщики пространства имен

|

nsp-delete <GUID>

|

Удалить зарегистрированные провайдеры с указанным в реестре GUID.

Пример:

nsp-delete {6642243a-3ba8-4aa6-baa5-2e0bd71fdd83}

|

|

Поставщики WMI

|

wmi-delete-eventconsumer <Пространство имен> <Класс> <Имя>

|

Удалить объект WMI EventConsumer из указанного пространства имен.

Пример:

wmi-delete-eventconsumer ROOT\subscription CommandLineEventConsumer CommandLineTemplate

|

|

wmi-query <Пространство имен> <Запрос> <Значения>

|

Выполнить запрос query к WMI и вывести в лог значения, указанные в values.

Пример:

wmi-query root\cimv2 "SELECT * FROM Win32_Process" Name,ProcessId,CommandLine,ThreadCount,WorkingSetSize

|

|

Файл HOSTS

|

hosts-clear <Путь> <Строка> [<Строки>]

|

Закомментировать ("#" + line) указанные строки из файла HOSTS. Нумерация с единицы.

Пример:

hosts-clear c:\Windows\System32\drivers\etc\hosts 44 45 46

|

|

hosts-default <Путь>

|

Восстановить стандартный для системы файл HOSTS.

Пример:

hosts-default c:\Windows\System32\drivers\etc\hosts

|

|

hosts-cure <Путь>

|

Проверить все записи файла HOSTS и закомментировать все записи, IP-адреса в которых определятся как вредоносные. При этом в файл добавляется строка # cured by Dr.Web.

Пример:

hosts-cure c:\Windows\System32\drivers\etc\hosts

|

|

Расширения и конфигурация браузеров

|

chromium-remove-ext <Браузер> <SID> <Профиль> <ID расширения>

|

Удалить расширение браузера для указанного профиля.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

Примеры:

chromium-remove-ext Chrome S-1-5-21-120241661-1916511805-682617159-1001 default geadmilgigoffmcnlfdlpihockonlopf

chromium-remove-ext Opera S-1-5-21-120241661-1916511805-682617159-1001 "" geadmilgigoffmcnlfdlpihockonlopf

|

|

firefox-remove-ext <Браузер> <SID> <Профиль> <ID расширения>

|

Удалить расширение браузера для указанного профиля.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

Пример:

firefox-remove-ext Firefox S-1-5-21-120241661-1916511805-682617159-1001 default default-theme@mozilla.org

|

|

chromium-clear <Браузер> <SID> <Профиль> <URL>

|

Удалить URL из конфигурации браузера для указанного профиля.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

Пример:

chromium-clear Chrome S-1-5-21-120241661-1916511805-682617159-1001 Default malware.com

|

|

firefox-clear <Браузер> <SID> <Профиль> <URL>

|

Удалить URL из конфигурации браузера для указанного профиля.

Допустимые значения <SID>: .DEFAULT, HKLM, HKCU и HKU, а также значения, начинающиеся с последовательности символов S-1-5.

Пример:

firefox-clear Firefox S-1-5-21-120241661-1916511805-682617159-1001 default malware.com

|

|

Dr.Web

|

drweb-remove

|

Удалить из системы ПО Dr.Web и/или его следы.

Пример:

|

Пользователи

|

user-delete <Имя пользователя>

|

Удалить указанного пользователя на станции.

|

Система

|

reboot [-f]

|

Перезагрузить систему, показав системное диалоговое окно с 1-минутным тайм-аутом. Команда прерывает дальнейший сбор отчета.

|

shutdown [-f]

|

Завершить работу системы, показав системное диалоговое окно с 1-минутным тайм-аутом. Команда прерывает дальнейший сбор отчета.

|

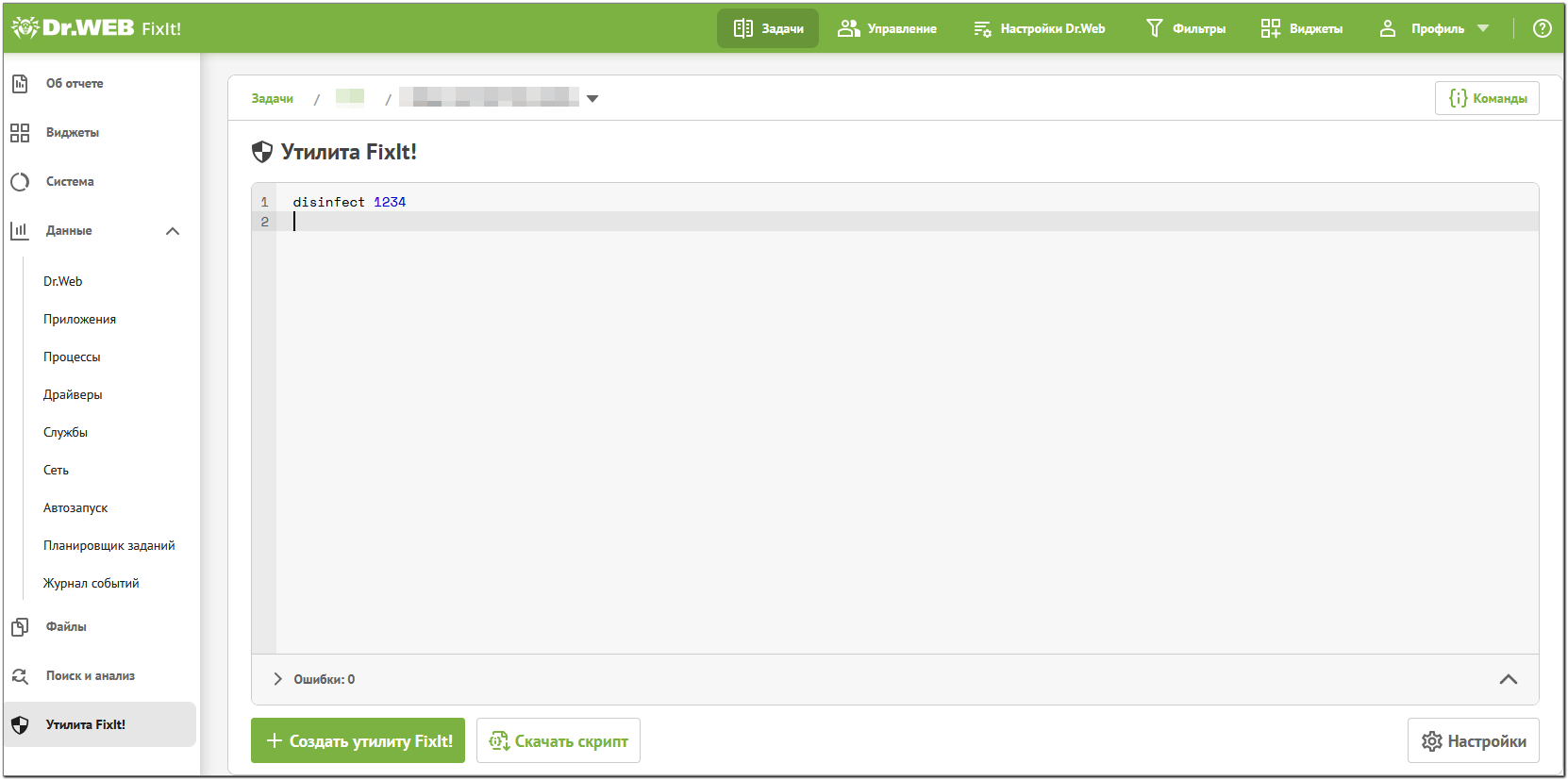

![]() Команды.

Команды.