Mit der Komponente Verhaltensanalyse legen Sie fest, wie Dr.Web auf verdächtige oder schädliche Aktivitäten der Anwendungen von Drittanbietern reagieren soll (z. B. Versuche, die HOSTS-Datei oder systemkritische Registry-Schlüssel zu modifizieren). Wenn die Komponente Verhaltensanalyse aktiviert ist, verhindert das Programm die automatische Änderung von Systemobjekten, deren Modifizierung auf einen schädlichen Eingriff ins System hindeutet. Die Verhaltensanalyse schützt das System vor unbekannten Schadprogrammen, die herkömmlichen Virenscannern mit signaturbasierter und heuristischer Erkennung entgehen können.

So wechseln Sie zum Fenster Verhaltensanalyse

1.Öffnen Sie das Menü von Dr.Web ![]() und wählen Sie den Punkt Sicherheitscenter aus.

und wählen Sie den Punkt Sicherheitscenter aus.

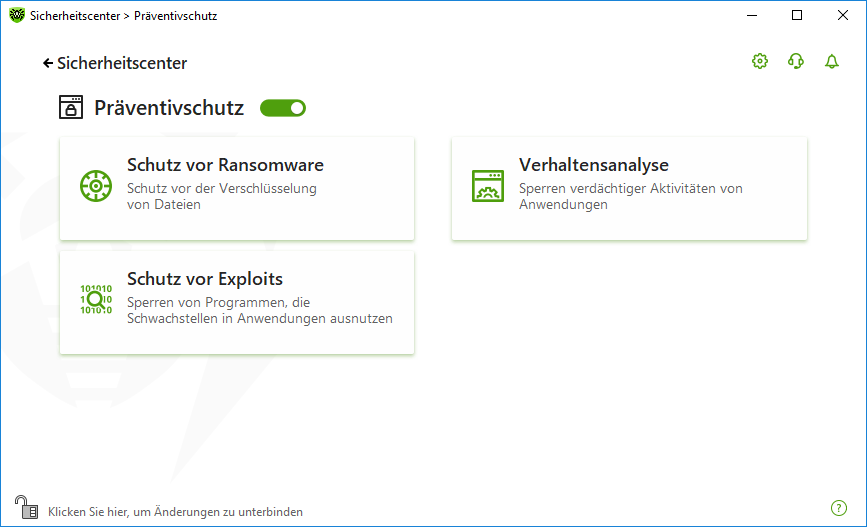

2.Klicken Sie im angezeigten Fenster auf die Kachel Präventivschutz.

3.Stellen Sie sicher, dass Dr.Web im Administratormodus ausgeführt wird (das Vorhängeschloss unten im Programmfenster ist geöffnet ![]() ). Andernfalls müssen Sie das Vorhängeschloss-Symbol

). Andernfalls müssen Sie das Vorhängeschloss-Symbol ![]() anklicken.

anklicken.

4.Klicken Sie auf die Kachel Verhaltensanalyse.

Die Einstellungen der Komponente lassen sich nur ändern, wenn der Administrator des Zentralschutz-Servers, mit dem Dr.Web verbunden ist, dies zugelassen hat. |

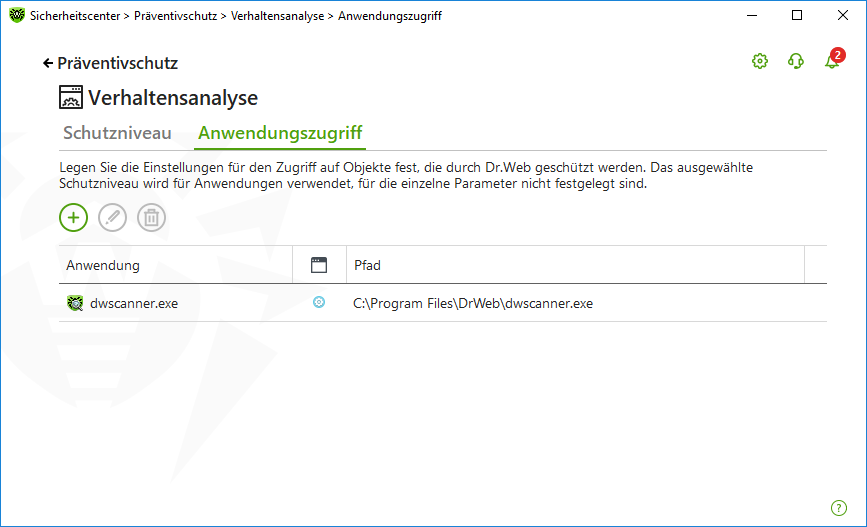

Abbildung 61: Zugriff auf die Komponente Verhaltensanalyse

In diesem Abschnitt:

•Einzelne Regeln für Anwendungen erstellen und ändern

Einstellungen der Verhaltensanalyse

Die Standardeinstellungen sind für die meisten Situationen optimal und sollten nur bei Bedarf geändert werden.

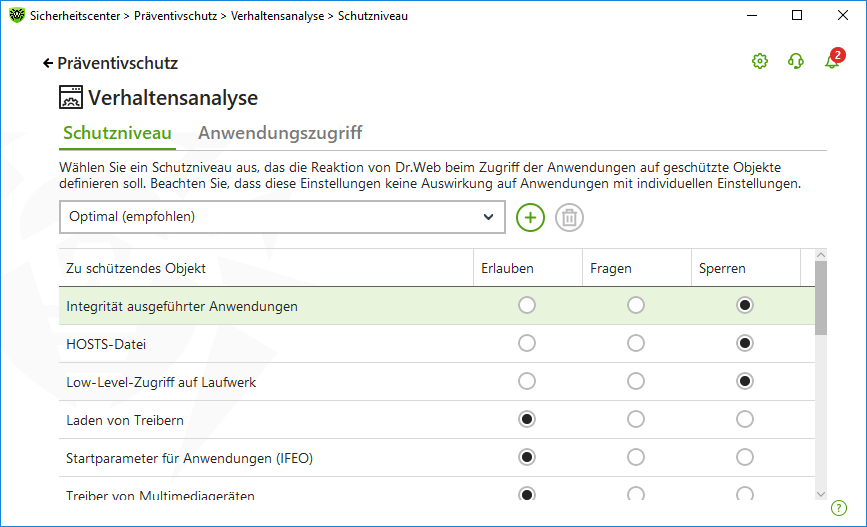

Abbildung 62: Einstellungen der Verhaltensanalyse

Sie können ein individuelles Schutzniveau für bestimmte Objekte und Prozesse und ein allgemeines Schutzniveau für alle anderen Prozesse festlegen. Um ein allgemeines Schutzniveau festzulegen, wählen Sie das gewünschte Schutzniveau aus der Dropdown-Liste auf der Registerkarte Schutzniveau aus.

Schutzniveau |

Beschreibung |

||

Optimal (empfohlen) |

Dr.Web verhindert die automatische Änderung von Systemobjekten, deren Modifizierung auf einen schädlichen Eingriff ins System hindeutet. Ebenso werden der Low-Level-Zugriff auf das Laufwerk und die Änderung der HOSTS-Datei durch Anwendungen verboten, deren Aktivitäten als schädlich erkannt werden.

|

||

Mittel |

Dieses Schutzniveau ist bei einem höheren Infizierungsrisiko empfehlenswert. In diesem Modus wird zusätzlich der Zugriff auf systemkritische Objekte gesperrt, die von Schadprogrammen ausgenutzt werden könnten.

|

||

Paranoid |

Bei diesem Schutzniveau haben Sie die vollständige Kontrolle über den Zugriff auf kritische Objekte von Windows. In diesem Modus können Sie auch das Laden von Treibern und den Autostart von Programmen interaktiv steuern. |

||

Benutzerdefiniert |

In diesem Modus können Sie das gewünschte Schutzniveau für jedes Objekt auswählen. |

Benutzerdefinierter Modus

Alle vorgenommenen Änderungen werden im benutzerdefinierten Modus gespeichert. In diesem Fenster können Sie auch ein neues Schutzniveau erstellen, um die bevorzugten Einstellungen zu speichern. Die geschützten Objekte können bei beliebigen Einstellungen der Komponente gelesen werden.

Sie können festlegen, wie Dr.Web reagieren soll, wenn Anwendungen die geschützten Objekte zu modifizieren versuchen:

•Erlauben. Mit dieser Option erlauben Sie allen Anwendungen den Zugriff auf das geschützte Objekt.

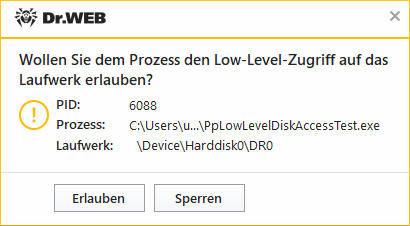

•Fragen. Falls Sie diese Option auswählen, werden Sie darüber informiert, dass eine Anwendung das geschützte Objekt zu modifizieren versucht, und nach dem weiteren Vorgehen gefragt:

Abbildung 63: Beispiel einer Benachrichtigung über eine Zugriffsanfrage

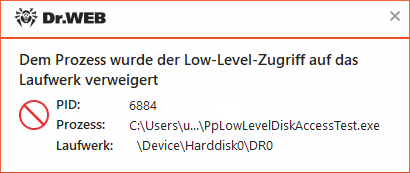

•Sperren. Mit dieser Option verbieten Sie allen Anwendungen den Zugriff auf das geschützte Objekt. Bei einem Modifizierungsversuch wird die folgende Meldung angezeigt:

Abbildung 64: Exemplarische Benachrichtigung über einen verweigerten Zugriff auf ein geschütztes Objekt

So erstellen Sie ein neues Schutzniveau

1.Überprüfen Sie die Standardeinstellungen und passen Sie diese bei Bedarf individuell an.

2.Klicken Sie auf die Schaltfläche .

3.Geben Sie im angezeigten Dialog einen Namen für das neue Profil an.

4.Klicken Sie auf OK.

So löschen Sie ein Schutzniveau

1.Wählen Sie in der Dropdown-Liste das Schutzniveau aus, das Sie löschen wollen.

2.Klicken Sie auf die Schaltfläche . Die vordefinierten Profile können nicht gelöscht werden.

3.Klicken Sie auf OK, um den Löschvorgang zu bestätigen.

Benachrichtigungen

Sie können die Anzeige von Desktop-Benachrichtigungen über die Aktivitäten der Komponente Verhaltensanalyse konfigurieren.

Verwandte Themen:

Um individuelle Einstellungen für einzelne Anwendungen festzulegen, wechseln Sie zur Registerkarte Anwendungszugriff. Hier können Sie eine neue Regel für die ausgewählte Anwendung erstellen, eine bereits erstellte Regel bearbeiten oder eine nicht mehr benötigte Regel löschen.

Abbildung 65: Zugriffseinstellungen für Anwendungen

Folgende Steuerelemente sind für den Umgang mit Objekten in der Tabelle vorgesehen:

•Die Schaltfläche fügt einen neuen Regelsatz für eine Anwendung hinzu.

•Die Schaltfläche dient zum Bearbeiten von vorhandenen Regelsätzen.

•Die Schaltfläche entfernt einen ausgewählten Regelsatz.

In der Spalte (Regeltyp) können drei Regeltypen angezeigt werden:

•. Dieser Typ gibt an, dass die Regel Alle zulassen für alle geschützten Objekte festgelegt ist.

•. Dieser Typ gibt an, dass unterschiedliche Regeln für die geschützten Objekte festgelegt sind.

•. Dieser Typ gibt an, dass die Regel Alle sperren für alle geschützten Objekte festgelegt ist.

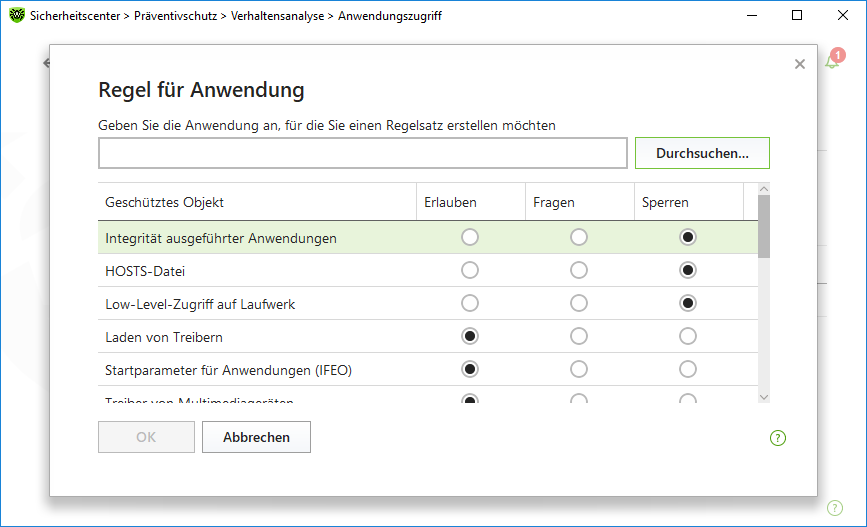

So fügen Sie eine Regel für eine Anwendung hinzu

1.Klicken Sie auf die Schaltfläche .

2.Klicken Sie im angezeigten Dialog auf die Schaltfläche Durchsuchen und geben Sie den Pfad der ausführbaren Datei der gewünschten Anwendung an.

Abbildung 66: Hinzufügen eines Regelsatzes für eine Anwendung

3.Überprüfen Sie die Standardeinstellungen und passen Sie diese bei Bedarf individuell an.

4.Klicken Sie auf OK.

Zu schützendes Objekt |

Beschreibung |

|---|---|

Integrität ausgeführter Anwendungen |

Mit dieser Funktion lassen Sie Prozesse überwachen, die in die gestarteten Anwendungen eindringen und dadurch die Sicherheit Ihres Rechners bedrohen. |

HOSTS-Datei |

Die HOSTS-Datei dient der festen Zuordnung von Hostnamen mit IP-Adressen und somit dem leichteren Internetzugriff. Diese Datei ist häufig das Ziel von Viren und anderen Schadprogrammen. |

Low-Level-Zugriff auf Laufwerk |

Mit dieser Option verhindern Sie, dass Anwendungen Daten sektorweise unter Umgehung des Dateisystems direkt auf die Festplatte schreiben. |

Laden von Treibern |

Mit dieser Option verhindern Sie, dass Anwendungen neue oder unbekannte Treiber laden. |

Kritische Windows-Bereiche |

Andere Einstellungen schützen Registry-Strukturen (sowohl im Systemprofil als auch in den Profilen aller Benutzer) vor unbefugten Änderungen. Zugriff auf die Startparameter von Anwendungen (IFEO): •Software\Microsoft\Windows NT\CurrentVersion\Image File Execution Options Treiber von Multimediageräten: •Software\Microsoft\Windows NT\CurrentVersion\Drivers32 •Software\Microsoft\Windows NT\CurrentVersion\Userinstallable.drivers Winlogon-Parameter: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon, Userinit, Shell, UIHost, System, Taskman, GinaDLL Winlogon-Benachrichtigungs-DLLs: •Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify Autostart der Windows-Shell: •Software\Microsoft\Windows NT\CurrentVersion\Windows, AppInit_DLLs, LoadAppInit_DLLs, Load, Run, IconServiceLib Verknüpfungen ausführbarer Dateien: •Software\Classes\.exe, .pif, .com, .bat, .cmd, .scr, .lnk (Schlüssel) •Software\Classes\exefile, piffile, comfile, batfile, cmdfile, scrfile, lnkfile (Schlüssel) Richtlinien für Softwareeinschränkung (SRP): •Software\Policies\Microsoft\Windows\Safer Plug-ins (BHOs) des Internet Explorers: •Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects Autostart von Programmen: •Software\Microsoft\Windows\CurrentVersion\Run •Software\Microsoft\Windows\CurrentVersion\RunOnce •Software\Microsoft\Windows\CurrentVersion\RunOnceEx •Software\Microsoft\Windows\CurrentVersion\RunOnce\Setup •Software\Microsoft\Windows\CurrentVersion\RunOnceEx\Setup •Software\Microsoft\Windows\CurrentVersion\RunServices •Software\Microsoft\Windows\CurrentVersion\RunServicesOnce Autostart von Richtlinien: •Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run Konfiguration des abgesicherten Modus: •SYSTEM\ControlSetXXX\Control\SafeBoot\Minimal •SYSTEM\ControlSetXXX\Control\SafeBoot\Network Parameter des Sitzungs-Managers: •System\ControlSetXXX\Control\Session Manager\SubSystems, Windows Systemdienste: •System\CurrentControlXXX\Services |

Wenn bei der Installation wichtiger Microsoft-Updates oder bei der Installation und Ausführung von Programmen (darunter auch Defragmentierungsprogramme) Probleme auftreten, deaktivieren Sie vorübergehend die Komponente Verhaltensanalyse. |