Falls ein bekannter Virus erkannt wurde bzw. der Verdacht auf die Vireninfizierung eines Objekts besteht, kommen folgende Möglichkeiten in Frage, um die Aktionen in Bezug auf dieses Objekt zu definieren:

1.Standardmäßig wird der Benutzer vom Scanner über erkannte Bedrohungen im speziellen Protokollfeld informiert, das sich im unteren Teil der Registerkarte Scannen befindet. Die im Arbeitsspeicher des Computers erkannten infizierten Prozesse werden geschlossen, die erkannten Trojaner - gelöscht. Dabei bekommt der Benutzer die Möglichkeit, weitere Aktionen in Bezug auf konkrete erkannte Objekte zu definieren (für ausführliche Informationen siehe das Kapitel Aktionen für erkannte Bedrohungen definieren).

2.Falls in den Einstellungen vom Scanner auf der Registerkarte Aktionen die Option Bestätigung anfordern nicht aktiviert wurde, wendet der Scanner automatisch ohne Anfrage beim Benutzer die Reaktionen auf die erkannten Bedrohungen an, die auf der Registerkarte Aktionen definiert wurden (für ausführliche Informationen siehe das Kapitel Registerkarte Aktionen).

Aktionen für erkannte Bedrohungen definieren

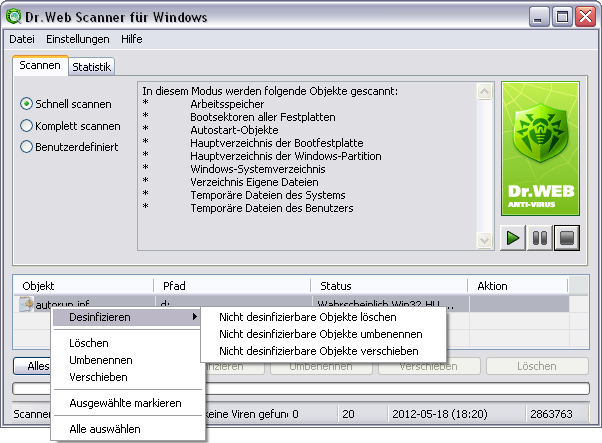

Standardmäßig werden Sie vom Scanner beim Erkennen eines schädlichen Objektes vor der Bedrohung gewarnt (Ausnahme hierfür sind Scherzprogramme, potenziell gefährliche Programme sowie Hackertools, die standardmäßig beim Erkennen ignoriert werden). Die Ergebnisse der Virenüberprüfung werden in der Protokolltabelle dargestellt. Hier können Sie die notwendige Aktion für das erkannte Objekt manuell auswählen.

Im Protokollfeld werden in Form einer Tabelle die Daten zu den infizierten und verdächtigen Objekten dargestellt, die während des Scan-Vorgangs erkannt wurden, sowie zu den Aktionen, die vom Scanner durchgeführt wurden. Werden diese Objekte in Archivordnern, E-Mails bzw. Container-Dateien erkannt, gibt die Tabelle sowohl die infizierten Objekte als auch die Archive wieder.

Um Informationen zu den Einstellungen in diesem Dialogfenster zu bekommen,

klicken Sie auf den entsprechenden Fensterbereich auf dem Bild.

Folgende Aktionen in Bezug auf die erkannten Objekte sind möglich:

Aktion |

Beschreibung |

|---|---|

Desinfizieren |

Den Zustand des Objektes vor der Infizierung wiederherstellen. Wenn Sie diese Aktion auswählen, öffnet sich ein zusätzliches Kontextmenü mit der Auswahl der Reaktionen vom Scanner für den Fall, wenn ein bestimmtes Objekt nicht desinfiziert werden kann. Diese Aktion ist nur beim Erkennen der Objekte anwendbar, die mit einem bekannten Virus infiziert sind, mit Ausnahme der Trojaner und der infizierten Dateien innerhalb der zusammengesetzten Objekte (Archive, E-Mail-Dateien bzw. einer Container-Dateien). Diese Aktion ist die einzige, die für infizierte Bootsektoren anwendbar ist. |

Löschen |

Objekt löschen. Diese Aktion kann nicht für Bootsektoren angewandt werden. |

Umbenennen |

Die Erweiterung im Namen der Objektdatei entsprechend den Einstellungen Scanner ändern. Standardmäßig wird das erste Symbol in der Erweiterung durch das Symbol # ersetzt. Diese Aktion kann nicht für Bootsektoren angewandt werden. |

Verschieben |

Objekt in ein spezielles Quarantäne-Verzeichnis verschieben. Der Pfad dieses Verzeichnisses wird in den Einstellungen Scanner definiert. Diese Aktion kann nicht für Bootsektoren angewandt werden. |

Aktionen zur Beseitigung der Bedrohungen durchführen

1.Wählen Sie ein Objekt in der Protokolltabelle aus. Um mehrere Objekte auszuwählen, halten Sie die Taste Shift (Umschalt-Taste) oder STRG gedrückt. Sie können ebenso folgende Tasten bzw. Tastenkombinationen verwenden:

•EINFG – Objekt markieren, der Cursor springt zur nächsten Position;

•STRG+A – Alles markieren;

•die Taste * auf der Zahlentastatur – alles markieren bzw. die Markierung vollständig aufheben.

2.Führen Sie eine der folgenden Aktionen aus:

•Klicken Sie auf das markierte Objekt mit der rechten Maustaste und wählen Sie im Kontextmenü die gewünschte Aktion aus.

•Drücken Sie auf die Taste unter dem Protokollfeld, die Ihrer gewünschten Aktion entspricht.

|

Keine Aktion ist für einzelne Dateien innerhalb der zusammengesetzten Objekte (Archive, E-Mail-Dateien bzw. einer Container-Dateien) anwendbar. Eine Aktion wird in einem solchen Fall auf das gesamte Objekt angewandt. Dabei wird vom Scanner eine Warnungsmeldung über den möglichen Datenverlust standardmäßig angezeigt, wenn die Aktion Löschen für ein zusammengesetztes Objekt (ein Archiv, eine E-Mail-Datei bzw. eine Container-Datei) gewählt wurde. |

Neben den Tasten und Menüpunkten für den Zugang zu unterschiedlichen Dialogfenstern, Einstellungen und Funktionen sind ![]() Schnellzugangstasten vorgesehen

Schnellzugangstasten vorgesehen

F1 – Hilfedatei aufrufen; F3 – das Hauptfenster Dr.Web Scanner auf der Registerkarte Scannen öffnen; F4 – das Hauptfenster Dr.Web Scanner auf der Registerkarte Statistik öffnen; F5 – das Fenster für die Angabe des Pfades und der Überprüfungsmaske öffnen; F7 – schnelles Scannen starten (Scannen des Arbeitsspeichers und der Autostart-Objekte) ; F8 – den Aktualisierungsvorgang starten; F9 – das Fenster für Dr.Web Scanner Einstellungen öffnen; F10 – das Menü des aktiven Fensters in den Mittelpunkt stellen; Ctrl+F5 – den Scan-Vorgang starten; Ctrl+F6 – den Scanvorgang stoppen; Ctrl+F2 – das Protokoll des Dr.Web Scanners leeren; Alt+X – Dr.Web Scanner schließen. |