Имеется возможность настроить правила, которые межсетевой экран Shorewall будет применять в конкретных случаях вместо общих правил.

Настройка правил межсетевого экрана

| • | Перейдите по ссылке Firewall в разделе Безопасность главного меню, |

| • | Нажмите ссылку Правила межсетевого экрана (rules). |

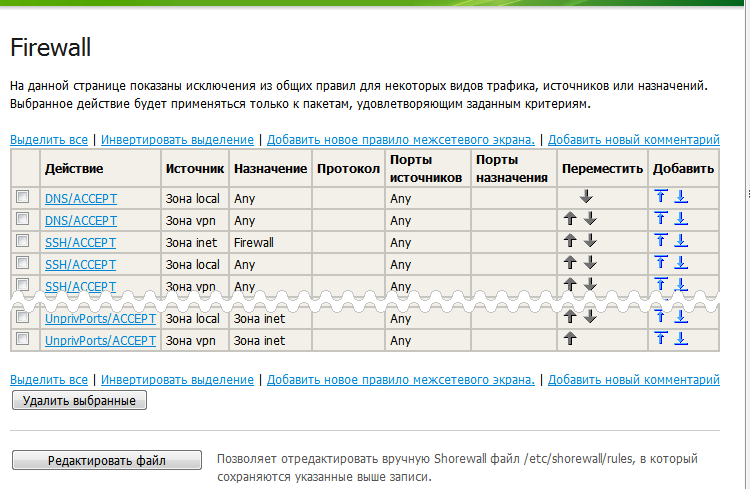

Вид страницы перечня правил межсетевого экрана (фрагмент) приведен на рисунке ниже.

На странице просмотра перечня исключающих правил межсетевого экрана для каждого правила выводятся следующие сведения:

| • | Действие – Действие, которое будет выполнено при срабатывании правила (вида <тип трафика>/<действие>). |

| • | Источник – Зона, из которой следует трафик. |

| • | Назначение – Зона, в которую следует трафик. |

| • | Протокол – Используемый протокол (TCP, UDP, ICMP). Если протокол не указан, то он не учитывается в правиле. |

| • | Порты источников – Номера портов, с которых должен исходить трафик (если не указаны, то в правиле не анализируется и не учитывается). |

| • | Порты назначения – Номера портов, на которые должен идти трафик (если не указаны, то в правиле не анализируется и не учитывается). |

При помощи пиктограмм, размещенных в списке, можно управлять порядком следования правил в списке:

|

Перемещение правила на одну позицию в списке наверх |

|

Перемещение правила на одну позицию в списке вниз |

|

Добавление в список нового правила на позицию выше текущего |

|

Добавление в список нового правила на позицию ниже текущего |

|

Список правил просматривается межсетевым экраном сверху вниз до первого подходящего правила. Поэтому наиболее общие правила (типа Any |

Рекомендуемый набор правил межсетевого экрана

Для обеспечения корректной работы комплекса Dr.Web Office Shield рекомендуется иметь следующий базовый набор правил:

Правило |

Направления |

Комментарий |

|---|---|---|

DNS/ACCEPT |

LAN VPN |

Разрешение DNS-запросов из зон LAN и VPN в любую зону для корректной работы DNS и DHCP |

SSH/ACCEPT |

LAN VPN WAN |

Разрешить прохождение трафика SSH (удаленной консоли безопасного доступа). Минимально требуется разрешение доступа только к зоне Firewall (подключение к консоли ОС Dr.Web Office Shield) Обратите внимание, что прохождения трафика SSH рекомендуется оставить разрешенным, поскольку это может пригодиться для удаленного доступа к устройству в случае возникновения проблем. |

Ping/ACCEPT |

LAN VPN |

Разрешение прохождения ICMP-запросов (требуется для определения доступности хостов по сети) |

NTP/Accept |

LAN VPN |

Разрешение прохождения запросов к серверам времени (для синхронизации системного времени) |

Auth/ACCEPT |

LAN VPN Any |

Разрешение прохождения запросов авторизации |

PPTP/ACCEPT |

Any |

Разрешение пропуска PPTP (для организации VPN) |

HTTP/ACCEPT |

LAN VPN |

Доступ к WWW-ресурсам Интернет по протоколу HTTP |

SMTP/ACCEPT |

LAN VPN WAN |

Доступ к серверам электронной почты по протоколу SMTP Обратите внимание, что данные правила запрещают сквозное прохождение SMTP через Dr.Web Office Shield, поскольку сообщения направляются на Почтовый прокси Dr.Web |

HTTPS/ACCEPT |

LAN VPN |

Доступ к Интернет через защищенные соединения |

SMTPS/ACCEPT |

Any |

Разрешать пропуск электронной почты через защищенные соединения |

SMB/ACCEPT |

LAN VPN |

Доступ к файловуму серверу Dr.Web Office Shield, хранящему документацию в электронном виде |

REDIRECT Порт 80 |

LAN VPN |

Перенаправление запросов к WWW-ресурсам (протокол HTTP) на внутренний прокси-сервер squid3 для проверки через Веб-Прокси Dr.Web |

REDIRECT Порт ftp ftpdata |

LAN VPN |

Перенаправление запросов к FTP-ресурсам на внутренний прокси-сервер frox для проверки через Веб-Прокси Dr.Web |

Перечисленные правила входят в заводские настройки устройства, удалять или изменять их без необходимости не рекомендуется. Например, удаление указанных здесь правил REDIRECT приведет к тому, что работа Веб-прокси будет заблокирована. Кроме того, данные правила автоматически модифицируются устройством при включении и отключении Веб-прокси.

Добавление нового правила межсетевого экрана

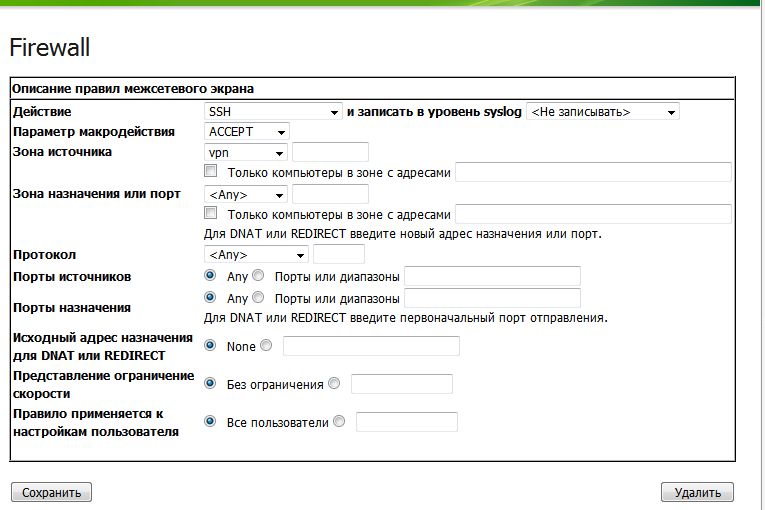

| 1. | Нажмите ссылку Добавить новое правило межсетевого экрана. На экране откроется страница добавления нового правила. |

| 2. | Задайте следующие параметры правила: |

| • | Выберите Действие, которое необходимо выполнить межсетевому экрану. В качестве действия может быть выбрано непосредственное действие межсетевого экрана (такое, как ACCEPT, DNAT, DROP и т.п) которое нужно применить к трафику, или макродействие, которое определяет тип трафика (в перечне макродействий содержатся типы трафика основных прикладных протоколов, таких, как ICQ, SSH, FTP и т.п.) |

| • | В случае если в списке Действие было выбрано макродействие, необходимо выбрать, какое действие необходимо совершить межсетевому экрану с трафиком данного вида. Совершаемое действие в этом случае выбирается из выпадающего списка Параметр макродействия. |

Межсетевой экран может выполнять следующие действия с трафиком:

Параметр |

Описание |

|---|---|

ACCEPT |

Пропустить пакеты по маршруту (с возможным применением к ним нижележащих правил DNAT или REDIRECT) |

ACCEPT+ |

Только пропустить пакеты по маршруту, не применяя к ним нижележащих правил DNAT или REDIRECT, если они заданы |

CONTINUE |

Перейти к поиску следующего правила |

DNAT |

Генерация для пакетов разрешающего правила ACCEPT, применение к ним процедуры DNAT (трансляции адресов/портов) |

DNAT- |

Применение к пакетам процедуры DNAT без использования разрешающего правила ACCEPT |

DROP |

Уничтожить пакеты без ответа |

LOG |

Вывести запись о транзакции в системный журнал и продолжить поиск правила |

NONAT |

Не применять правил DNAT или REDIRECT |

QUEUE |

Оставление пакетов в очереди для обработки дополнительными приложениями |

REDIRECT |

Генерация для пакетов разрешающего правила ACCEPT, перенаправление пакетов на указанные хост/порт (или локально на другой порт) для обработки |

REDIRECT- |

Аналогично REDIRECT, но без генерации разрешающего правила ACCEPT |

REJECT |

Отвергнуть пакеты и разорвать соединение |

SAME |

Аналогично DNAT, только не переопредляется порт |

SAME- |

Аналогично DNAT-, только не переопредляется порт |

| • | Укажите, требуется ли вносить в системный журнал запись о срабатывании правила, выбрав из списка Уровень Syslog уровень важности события (выбор пункта <Не записывать> отключает фиксацию срабатывания правила в журнале). |

| • | Укажите зону-источник, из которой должен исходить трафик, чтобы к нему применялось это правило, выбрав ее из выпадающего списка Зона источника. Пункт списка <Any> указывает, что правило будет применено к трафику, поступающему из любой зоны. В случае отсутствия в списке необходимой зоны следует выбрать в списке пункт 'Другое...' и ввести название зоны (или ее сетевой адрес) в поле справа от списка. |

| • | Аналогичным образом следует указать Зону назначения или порт. При необходимости указания порта следует выбрать в списке пункт "Другое..." и указать номер порта в поле справа. |

| • | Для ограничения перечня компьютеров в зоне-источнике и/или зоне назначения, к которым применяется данное правило, следует установить соответствующий флажок Только компьютеры в зоне с адресами и перечислить в поле справа их IP-адреса через запятую или диапазоном. |

| • | Выберите тип используемого протокола (TCP, UDP или ICMP) из выпадающего списка Протокол. Если тип протокола не важен, следует выбрать пункт списка <Any>. |

| • | В полях Порты источников и Порты назначения указываются порты, с которых и на которые следует трафик. Если номера портов не должны учитываться, следует выбрать переключатели Any. В противном случае номера портов указываются через запятую или диапазонами (через дефис). Вместо номера порта может быть использовано имя сервиса, стандартно предоставляемое на данном порте (например, вместо номера 80 может быть указано название сервиса – www). |

|

Обратите внимание на следующие особенности настройки правил:

|

| • | Если в качестве действия с трафиком выбраны переадресация REDIRECT или DNAT, требуется указать Исходный адрес назначения для DNAT или REDIRECT. В противном случае следует выбрать переключатель None. |

| • | Если необходимо выполнить ограничение количества и интенсивности подключений данного маршрута, необходимо указать величину ограничения в поле ввода справа в поле Представление ограничение скорости. Ограничение интенсивности запросов задается выражением: |

rate/{sec|min}[:burst]

где rate – допустимое количество соединений в интервал времени, sec,min - единицы измерения интервала времени, а burst - максимально допустимая (пиковая) частота запросов. Например, запись 10/sec:20 означает разрешение от 10 до 20 подключений в секунду.

Если интенсивность подключений ограничивать не надо, выберите переключатель Без ограничения.

| • | В поле Правило применяется к настройкам пользователя всегда должен быть включен переключатель Все пользователи. |

| 3. | Нажмите кнопку Сохранить. |

Вид страницы добавления нового правила межсетевого экрана показан на рисунке ниже.

Редактирование правил межсетевого экрана

Для редактирования правила нажмите на его действие в списке, после чего на экране откроется страница редактирования правила, аналогичная странице добавления нового правила.

Чтобы применить внесенные изменения, нажмите кнопку Сохранить. Чтобы удалить правило межсетевого экрана, нажмите кнопку Удалить.

Удаление правил межсетевого экрана

Для удаления правила межсетевого экрана выделите его в списке, активировав флажок в строке списка. При необходимости можно выделить несколько правил, активировав соответствующие флажки. Дополнительные возможности выделения:

| • | Щелчок по ссылке Выделить все выделяет все правила в списке, |

| • | Щелчок по ссылке Инвертировать выделение инвертирует выделение, делая не выбранные элементы списка выбранными, и наоборот. |

Для удаления выбранных правил необходимо нажать кнопку Удалить выбранное.

|

Удаление правил межесетевого экрана – необратимая операция. В случае если удаленное правило потребуется в дальнейшем, его придется создать и настроить заново. |

Ручная правка файла правил межсетевого экрана Shorewall

Имеется возможность отредактировать файл Shorewall, хранящий список правил межсетевого экрана. Для редактирования вручную файла Shorewall, расположенного в /etc/shorewall/, нажмите Редактировать файл вручную. После этого на экране откроется страница редактирования содержимого файла. Введите список правил в текстовое поле в формате, используемом Shorewall (одна строка – одно правило, поля разделяются пробелом или табуляцией).

Нажатие кнопки Сохранить сохраняет внесенные изменения в файл правил межсетевого экрана, а нажатие кнопки Отменить позволяет отказаться от внесения изменений в файл.

|

Обратите внимание, что при редактировании файла правил межсетевого экрана Shorewall вручную не производится проверка синтаксиса и корректности введенного текста. Неправильное заполнение файла может привести к сбросу списка правил межсетевого экрана Shorewall. |