Здесь мы рассмотрим пример использования сервиса FixIt! для поиска и удаления троянской программы Trojan.AutoIt.289 на компьютере пользователя.

Описание проблемы

От пользователя поступила жалоба: по неизвестной причине не получалось открыть сайт антивируса и активировать демо-версию продукта.

Чтобы разобраться в проблеме, мы использовали сервис Dr.Web FixIt!.

Решение

Как всегда, мы начали с подготовки к работе с сервисом:

•завели задачу,

•создали анализирующую утилиту,

•отправили утилиту пользователю,

•получили аналитический отчет о состоянии компьютера.

Поскольку этот набор действий стандартен, мы не будем подробно описывать его в этом разделе. Информацию об этих этапах читайте в разделе Задача.

Работа с отчетом

Основная работа началась после получения отчета о состоянии компьютера.

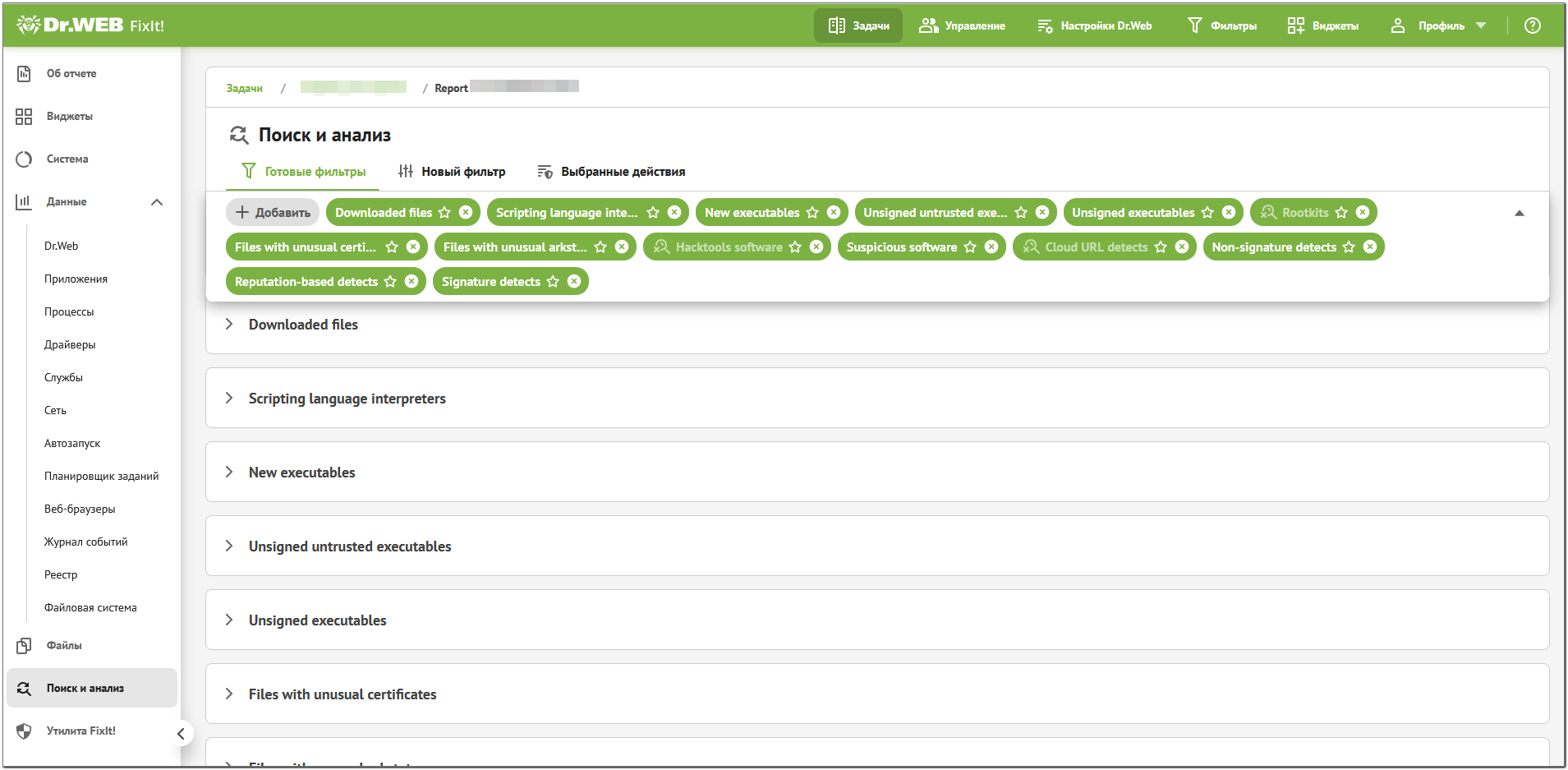

Открыв отчет, мы перешли на вкладку Поиск и анализ, чтобы сразу отфильтровать вредоносные и подозрительные файлы.

Мы выбрали фильтры из раздела General:

•Downloaded files

•Scripting language interpreters

•New executables

•Rootkits

•Unsigned executables

•Files with unusual arkstatus

•Suspicious software

•Hacktools software

•Files with unusual certificates

фильтры из раздела Detects:

•Cloud URL detects

•Non-signature detects

•Signature detects

•Reputation-based detects

фильтр из раздела Heuristics:

•Unsigned untrusted executables

Рисунок 18. Выбранные фильтры

Это стандартный набор фильтров, который помогает выявить большинство угроз.

Фильтры из раздела General — эвристические; с их помощью мы ищем неподписанные, скрытые и просто подозрительные файлы. Наличие файла в таком фильтре само по себе не является гарантией того, что этот файл — вредоносный, но в сочетании с информацией из других фильтров уже можно делать выводы.

Фильтры из раздела Detects настроены таким образом, чтобы выявлять детектируемые вредоносные файлы. Поэтому мы начали поиск проблем именно с этих фильтров.

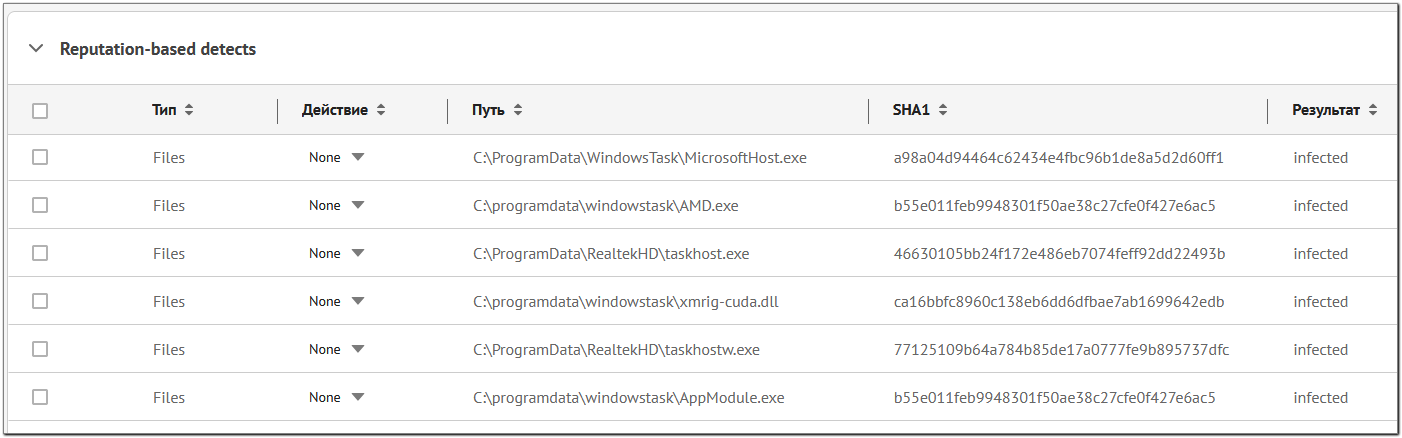

В нашем случае то, что нас интересует, обнаружилось в фильтре Reputation-based detects. В нем отображаются файлы, вошедшие в репутационную базу Metawave компании «Доктор Веб», — то есть те, что в какой-то момент были определены как зараженные, подозрительные, полученные от подозрительного поставщика или чистые.

Рисунок 19. Фильтр Reputation-based detects

Здесь мы увидели несколько файлов с пометкой infected, включая известную вредоносную библиотеку xmrig-cuda.dll, но главная находка — это файл C:\ProgramData\RealtekHD\taskhostw.exe, визитная карточка трояна Trojan.AutoIt.289. Увидев этот файл, мы сделали вывод, что компьютер пользователя заражен именно этой вредоносной программой.

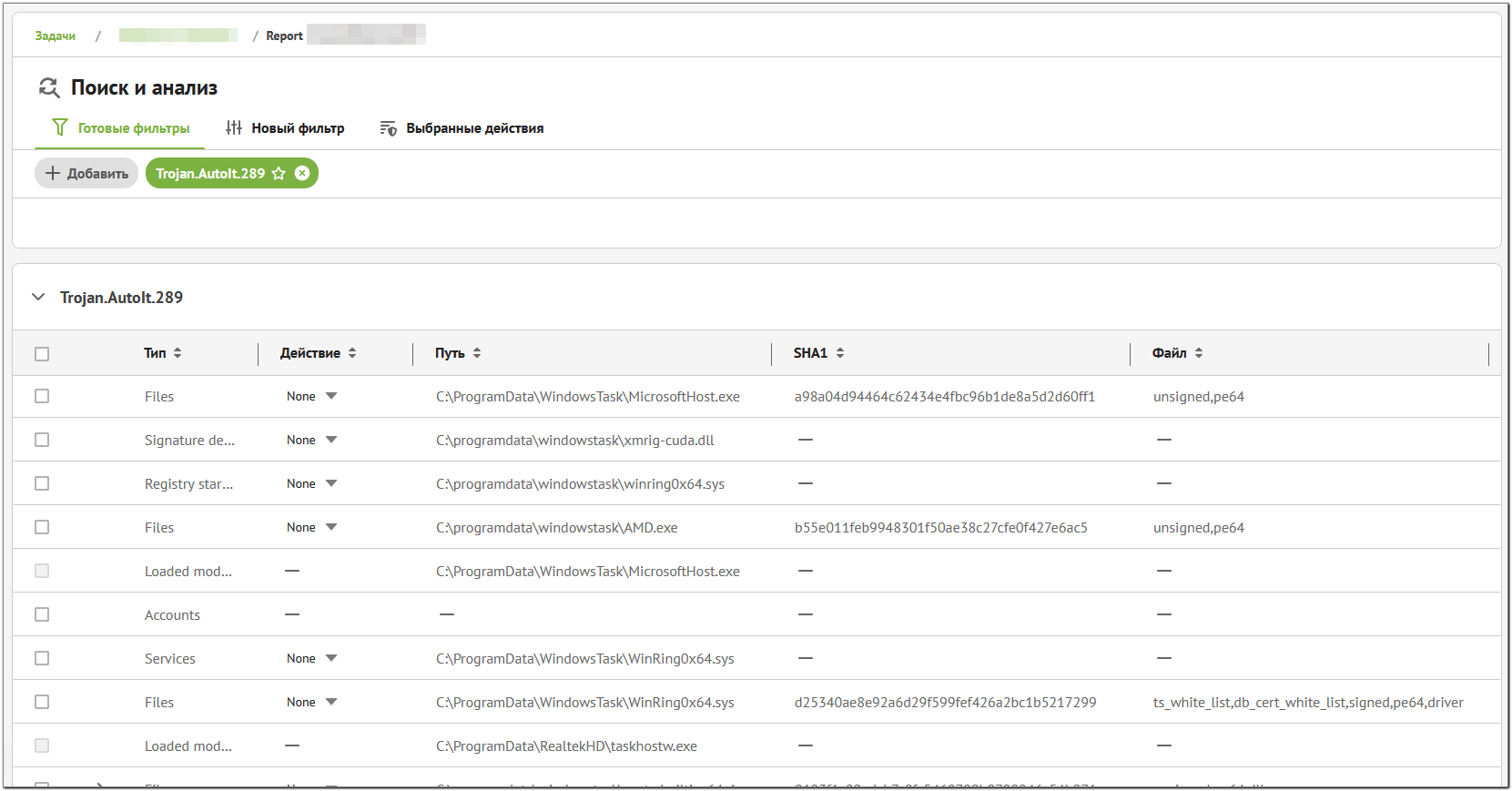

Для Trojan.AutoIt.289 в FixIt! создан специальный фильтр. Мы воспользовались им для поиска всех затронутых файлов и процессов.

Фильтр Trojan.AutoIt.289

Фильтр Trojan.AutoIt.289 выводит все файлы, процессы и элементы автозагрузки, затронутые одноименным трояном.

Мы выбрали этот фильтр в списке на вкладке Готовые фильтры и раскрыли таблицу с результатами.

Рисунок 20. Фильтр Trojan.AutoIt.289

Все, что осталось сделать, — выбрать необходимое действие для найденных элементов.

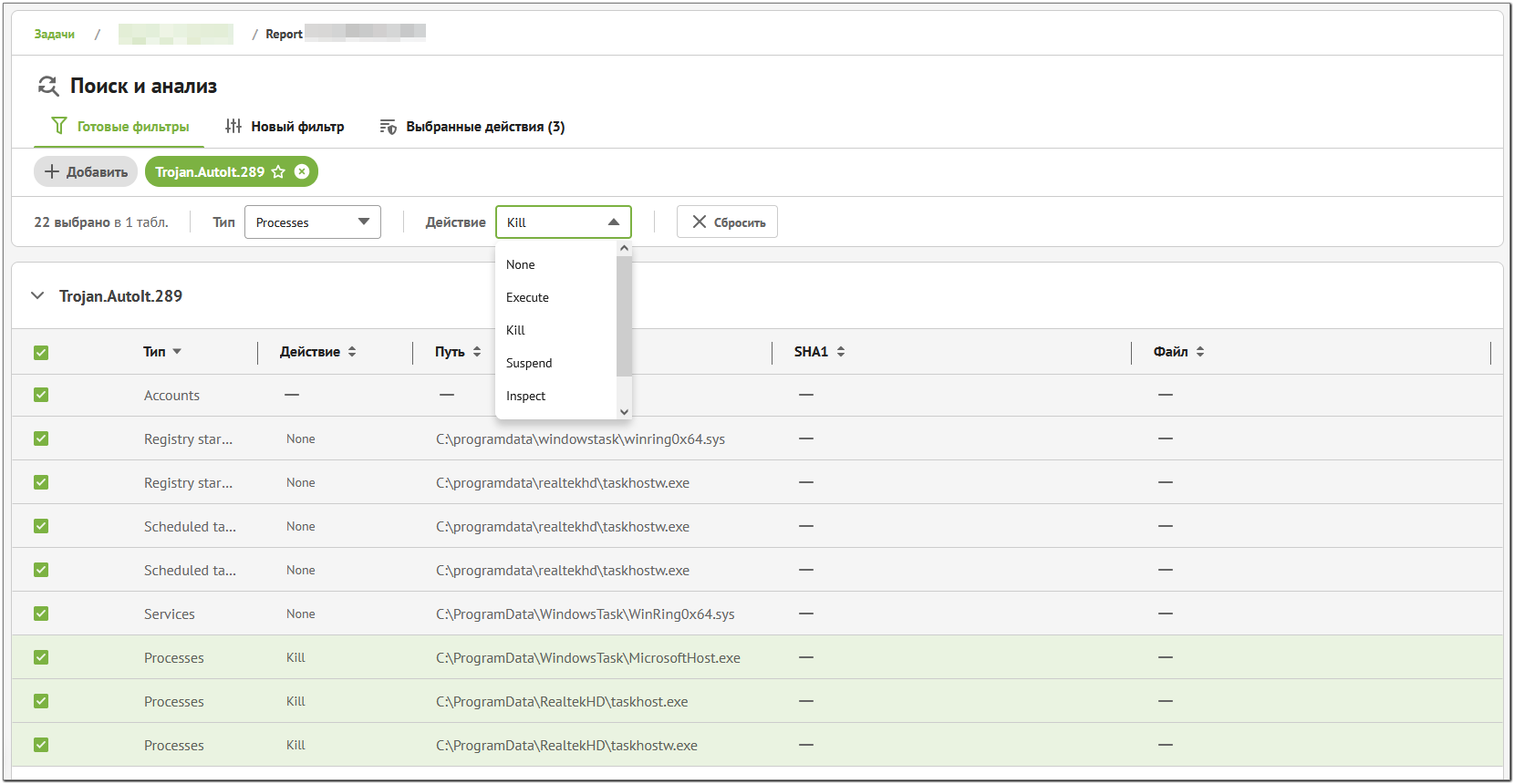

Лечение

Действия для разных типов элементов различаются. Чтобы сгруппировать элементы, мы отметили флажком весь столбец. При этом отметились только те элементы, для которых доступно действие (например, для загруженных модулей действие не предусмотрено).

После этого в меню сверху мы поочередно выбрали тип элемента и действие для всех элементов этого типа.

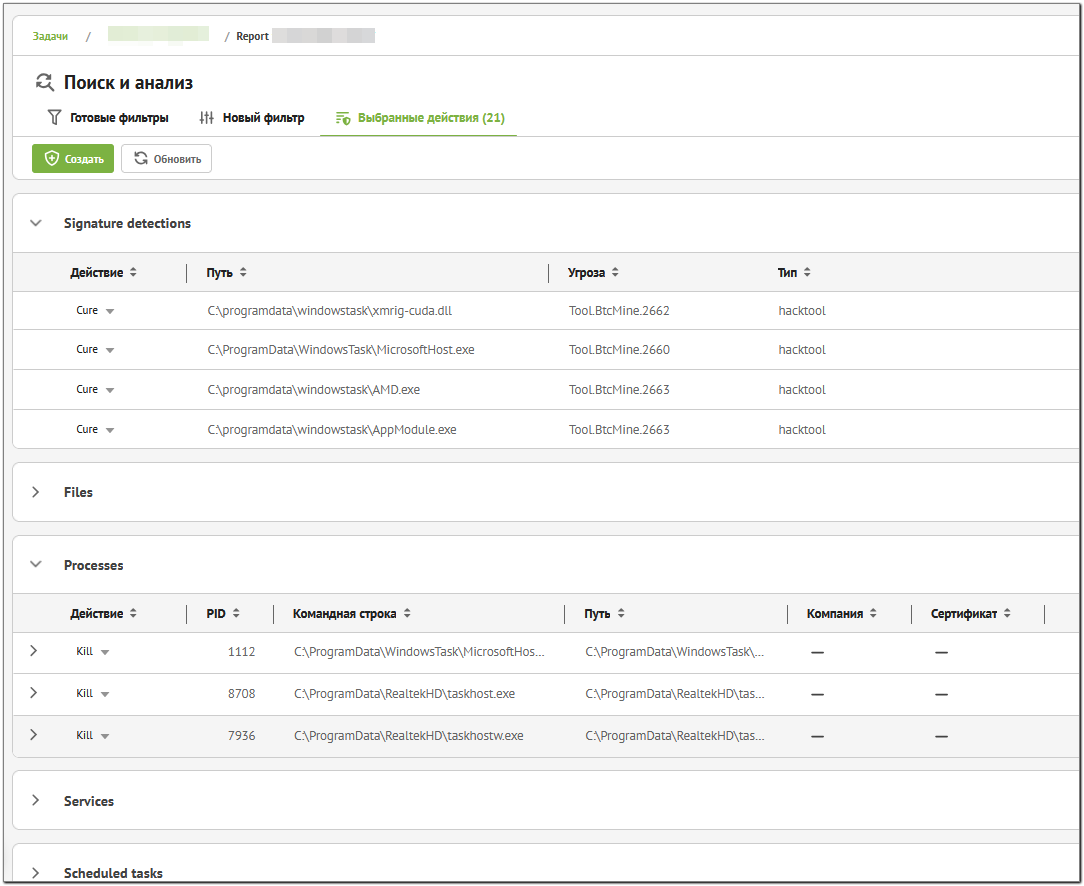

Например, для типа Processes мы выбрали действие Kill.

Рисунок 21. Выбор действий

Аналогичным образом мы поступили с элементами других типов, выбрав для них действия Cure, Delete и Disinfect соответственно.

Выбранные действия отобразились на одноименной вкладке, где их можно еще раз просмотреть и проверить.

Рисунок 22. Выбранные действия

Убедившись, что все выбранные действия сохранились, мы нажали Создать, чтобы подготовить для пользователя лечащую утилиту.

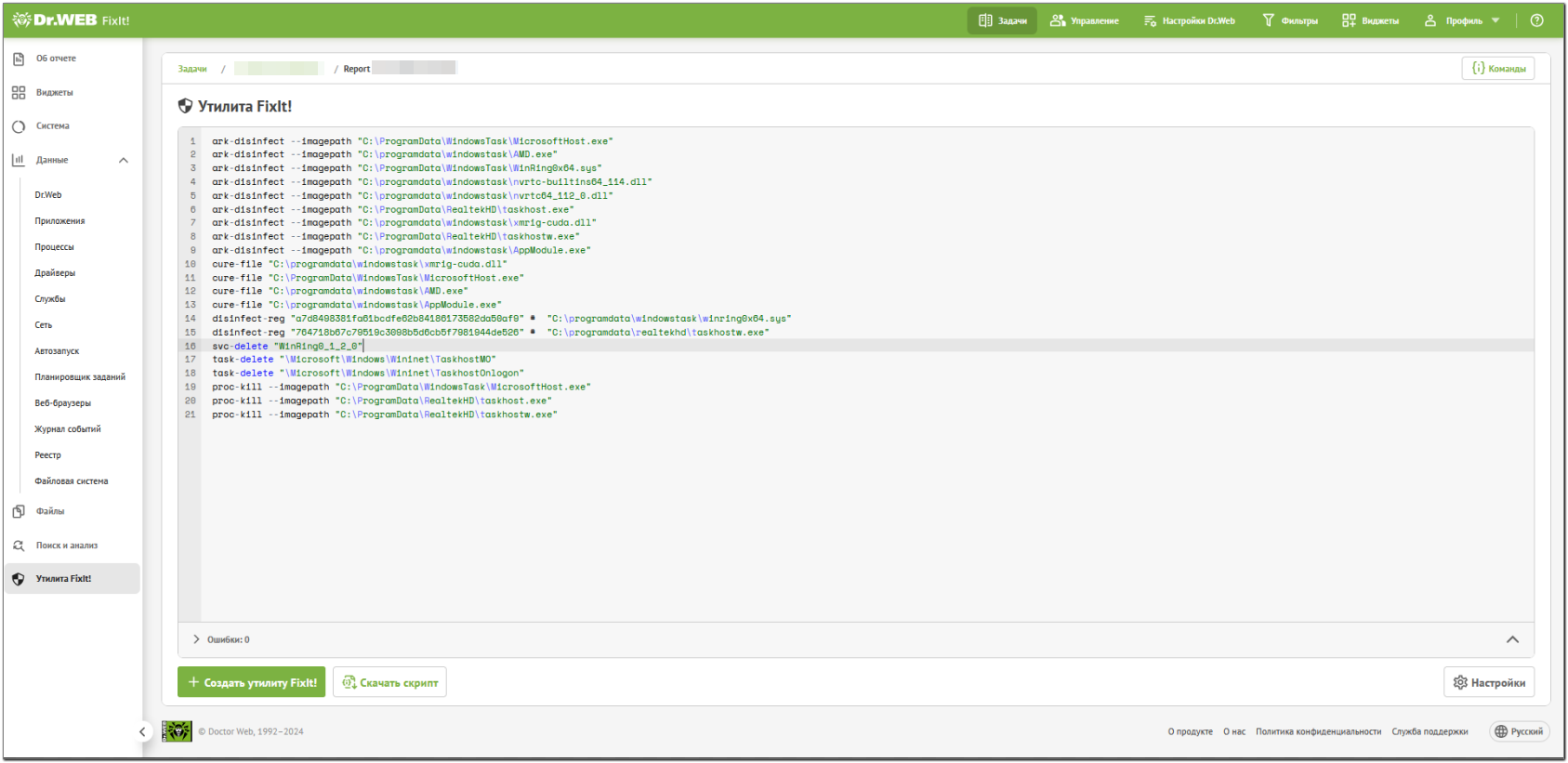

Перед тем как создать утилиту, сервис FixIt! позволяет просмотреть полученный скрипт, в который можно также добавить команды вручную.

Рисунок 23. Готовый скрипт

Оптимизация

Несмотря на то, что скрипт выше полностью рабочий и способен решить найденные проблемы, более продвинутый пользователь FixIt! может его оптимизировать — либо на этапе выбора действий, либо на этапе проверки скрипта.

Что мы заметили:

•Логично поставить команды proc-kill в начало скрипта, поскольку все команды, за исключением -inspect, выполняются в том же порядке, в каком мы их расположили, и до лечения нам потребуется завершить процессы трояна.

•Команды cure-file и ark-disinfect в процессе выполнения завершают соответствующие вредоносным файлам процессы и удаляют элементы автозагрузки — то есть другие команды, которые отвечают за завершение процессов и удаление из автозагрузки, можно удалить из скрипта.

•Команды cure-file и ark-disinfect взаимозаменяемы, когда применяются к одному и тому же файлу, то есть могут дублировать друг друга. В нашем случае это произошло потому, что одни и те же объекты определились одновременно как Signature detections и как Files, то есть для них стали доступны разные варианты действий.

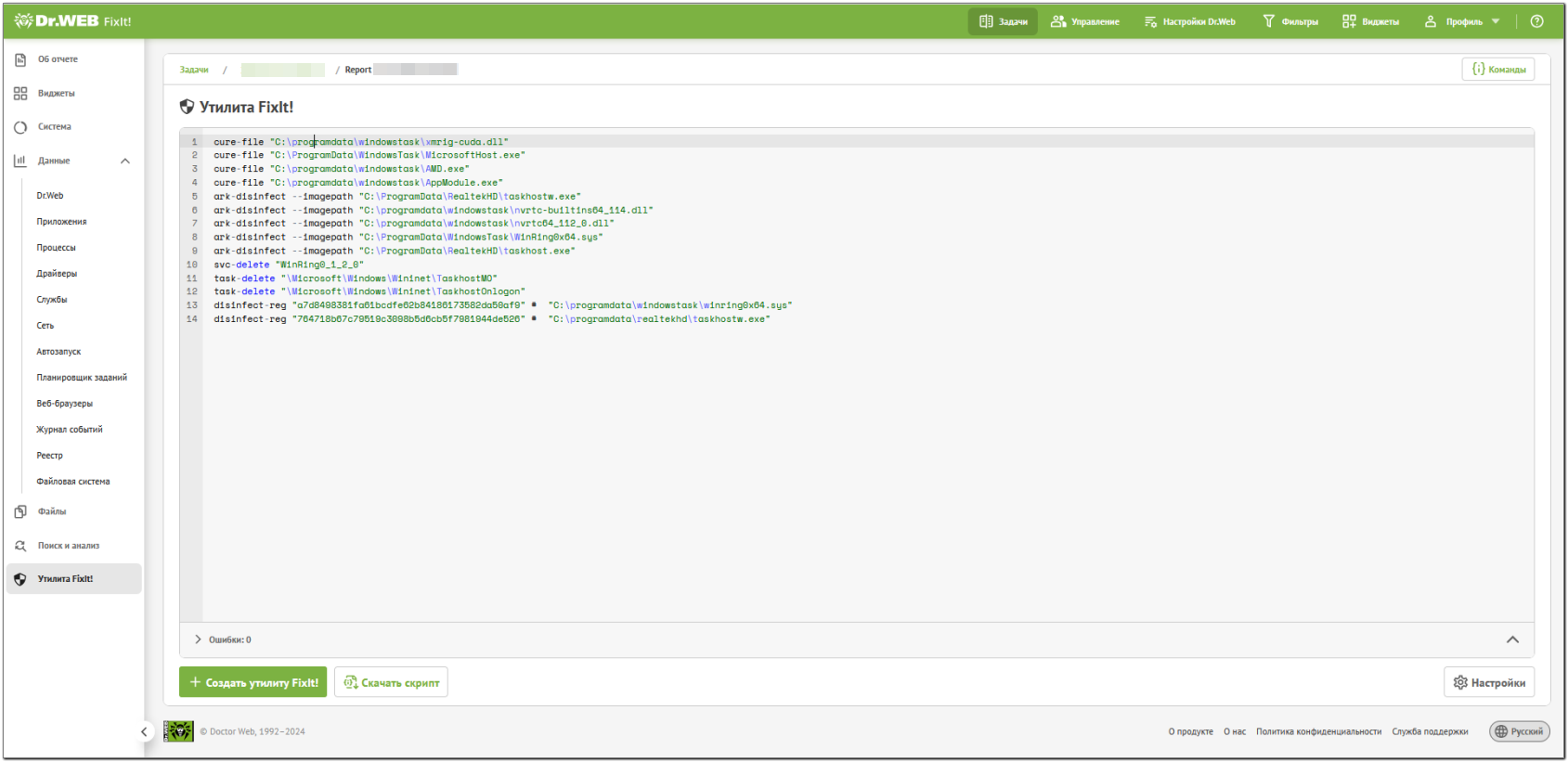

После удаления дублирующих друг друга команд скрипт стал выглядеть, как показано на следующем рисунке.

Рисунок 24. Скрипт после оптимизации

Еще раз нажав Создать, мы получили готовую лечащую утилиту и отправили ее пользователю.

Итог

Мы проанализировали отчет, сформированный после лечения, с помощью функции Сравнение отчетов и убедились, что угроза устранена.